<淺談>

繼先前 Wannacry 勒索病毒在全球爆發以後,現在又有一個新型的電腦病毒開始在俄羅斯、歐洲等地區蔓延!但這一次看起來是預謀爆發,而鎖定的目標似乎是公家機關和大型企業。

俄羅斯莫斯科的資安組織 Group-B 對媒體表示,這一次的新型勒索病毒 Petya 似乎是一起有計畫性的散播病毒,在俄羅斯、烏克蘭和歐洲地區,都有銀行、機場、工廠、警察局、甚至軍事機關的電腦幾乎在同一時間回報已遭攻擊。

目前這起勒索病毒事件的幕後黑手是哪個人、是哪個集團、甚至是哪一個國家在主導都還無從得知,但據了解,這個新型的勒索似乎是從歐洲地區開始出現,且病毒擴散速度極快,自從爆發以後,已經擴散至俄羅斯、烏克蘭等國,甚至也影響到丹麥、西班牙、甚至美國的公司、企業電腦。

許多企業都已經回報遭受攻擊,包含總部設於丹麥哥本哈根的世上最大貨櫃船運經營者和貨櫃船供應商的「快桅」(A.P. Moller-Maersk) 集團,以及俄羅斯的最大石油製造商 Rosneft 也都表示被攻擊。

烏克蘭是目前攻擊事件的最大受害者之一,官方表示,許多官方系統包括政府的基礎建設部、烏克蘭電信和網路服務商 Ukrtelecom,以及烏克蘭郵政服務等機關也都成為了這一波攻擊的受害者。「因為 Petya 的影響,許多銀行業者無法順利提供相關服務,但中央銀行也表示已經開始採取相關措施,希望能將影響降到最低,並盡速恢復服務。」

繼 WannaCry 以後,各種勒索病毒頻傳,請大家還是要繃緊神經,小心為妙!Petya 病毒的後續報導我們將會繼續為大家追蹤。

<更可怕的地方>

即使安裝了 Eternalblue 漏洞(WannaCry)的修正檔也一樣中招,這是 Petya 最致命的地方。所以這次 Windows 10 用戶也難逃一劫。

只要網路上有一台電腦忘記更新或修正 Windows 的 SMBv1 漏洞,這樣 Petya 便會感染那台電腦然後再利用 Windows 客戶端攻擊(CVE-2017-0199),透過 WMIC 及 PSEXEC 在網路上的其他電腦進行安裝 Petya 勒索軟體,只要你的電腦密碼是簡單組合,就容易被攻破。

<Windows 用戶密碼太容易被破解>

Petya 內建工具懂得由 Windows 客戶端及 Domain Controller 中偷取密碼情報,由於公司電腦只用來處理公事,沒有個人隱私下很多時候都忽略密碼的重要性。很多人務求回到公司開機方便,都設定一些比較簡單易記的密碼,甚至沒有設定。Petya 很容易就執行指令,直接透過網路安裝到你的電腦上

<會破壞開機磁區>

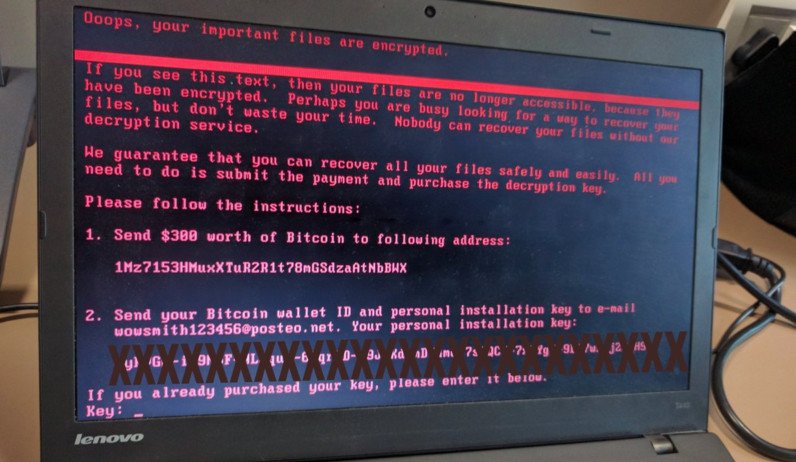

「Petya」不僅會修改被感染電腦的主要開機磁區 (MBR),讓使用者無法開機,更值得注意的是它會經由雲端儲存服務 (Dropbox) 來進入受害者電腦。

歹徒甚至提供了詳細的步驟來告訴使用者如何下載 Tor (洋蔥路由器) 瀏覽器以及如何使用該瀏覽器來付款以取得解密金鑰。

<無法解毒>

病毒作者勒索郵箱已被封,交贖金也無法恢復系統

與WannaCry類似,解鎖Petya病毒也需要支付比特幣。據莫斯科網路安全公司Group-IB表示,這種病毒鎖住電腦後,要求用戶支付300美元的比特幣才能解鎖。根據比特幣交易市場的公開數據顯示,病毒爆發最初一小時就有10筆贖金付款,其「吸金」速度完全超越了Wannacry。

不過,最新消息顯示,由於病毒作者的勒索郵箱已經被封,現在交贖金也無法恢復系統。

留言列表

留言列表